Es evidente que los tiempos están cambiado y que la seguridad se está convirtiendo en un punto importantísimo a tener en cuenta. Seguridad desde cualquier punto de vista, actualizaciones de sistemas, bloqueo de accesos, certificados de seguridad, protección de la información, y si duda uno de ellos es la protección por contraseña.

No podemos olvidar que los usuarios son reacios a tener contraseñas complejas, que cambien frecuentemente o cualquier medida que esté en contra de la facilidad y comodidad. Está claro que, si se hace fácil y cómodo para el usuario, también lo será para el atacante.

Debemos tener siempre en cuenta que, si un acceso es demasiado dificultoso, puede llegar a que el sistema no se use por parte del usuario, y eso es peor que tener un mal producto.

Por lo tanto, la definición de una política de contraseñas es un elemento importante que planificar. Hay que tener una estrategia donde la seguridad y la facilidad de acceso mantengan un equilibrio. Una contraseña demasiado compleja, va a producir un mayor tiempo de administración ya que van a ser más frecuentes las peticiones de usuario que han olvidado la contraseña. Algo muy común es que la contraseña esté escrita en un lugar visible del puesto de trabajo, o que las contraseñas sean muy parecidas al actualizar, por ejemplo, siempre el mismo texto cambiando un número al final, esto tiene un efecto contrario, ya que facilita el trabajo a los atacantes.

Los administradores deben tener el mayor índice de seguridad posible ya que los daños provocados por un atacante son de mayor magnitud si la cuenta atacada es de administrador que la de usuario. La Autenticación Multifactor puede mejorar mucho la seguridad, y debe ser imprescindible para los administradores, y muy recomendable para los usuarios.

Para conocer mejor el comportamiento humano ante las contraseñas, Microsoft publicó un interesantísimo estudio que se puede leer aquí.

Aquí también un artículo ideal para pensar en una estrategia de contraseñas.

Las contraseñas en Office 365

En este caso, y dada la comunidad a la que pertenecemos, vamos a ver la estrategia de contraseñas, como configurarla y como ponerla en producción en el portal de Office 365.

Antes de empezar, indicar que este artículo no es aplicable si en el portal de Office 365 tenemos sincronizado el directorio o federado nuestro dominio. En ambos casos lo normal es que el maestro de contraseñas sea un servidor con el rol de directorio activo, no el portal de Office 365, o siendo realmente escrupulosos con la verdad con Azure AD.

Al igual que en un entorno on premise, el servicio que se encarga de los usuarios, contraseñas, grupos, información del usuario, etc, es un servicio de directorio activo. En el caso de Office 365, es Azure Active Directory o Azure AD, el cual está perfectamente integrado con Office 365, hasta tal punto que la mayoría de las administraciones relacionadas con el usuario, permite hacerla desde el portal de administración de Office 365.

Antes de empezar

Los primeros pasos para establecer la política de contraseñas son sin duda la estrategia de complejidad, Multifactor, expiración y la política de recuperación en caso de olvido. Sin duda la lectura del artículo recomendado anteriormente nos permitirá decidir mejor esta estrategia. Como cada entidad necesita una política distinta, vamos a evitar dar recomendaciones, ya que pueden ser incluso contraproducente para el lector. No es lo mismo una política de contraseña para un hospital, que para entidades de menor envergadura.

Antes de cambiar nuestra política de contraseñas hay que tener en cuenta que no debemos actuar de la misma forma si el tenant está en producción o el trabajo es previo a la entrada en producción. Esto es muy importante porque, si nuestro tenant está en producción, hay que tener esto en cuenta:

Imaginemos este escenario: tenemos el tenant en producción desde hace un año, y cambiamos esta política a 90 días, al cambiarla le va a pedir a TODOS los usuarios a la vez que la cambien, porque sus contraseñas tendrán 365 días. En este caso recomendamos hacerlo de forma individual, o por grupos.

Si está sincronizado en un directorio activo, este cambio se hace desde el propio directorio con un GPO, la cual no es el objeto de este artículo.

Como configurar la política de contraseñas

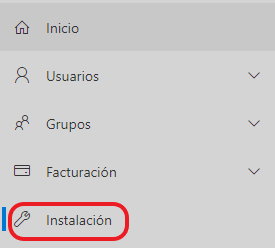

Office 365 viene configurado con la política de contraseñas que expiran a los 90 días. Si deseamos cambiarlas debemos ir al administrador y pinchar en instalación:

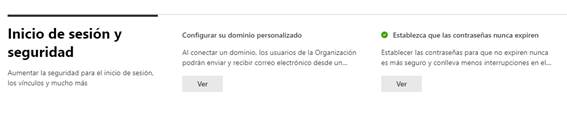

En la ventana derecha encontramos la opción de cambiar este parámetro:

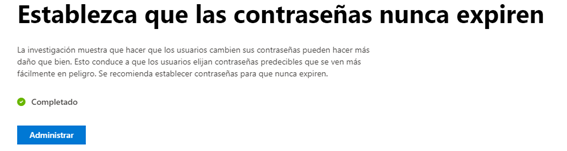

Pinchamos en ver, y nos aparece la ventana información:

Pinchamos en administrar, y ya podemos configurar a nuestro gusto.

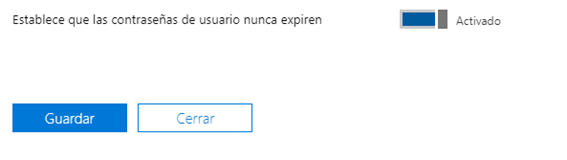

Encontramos la política habilitada:

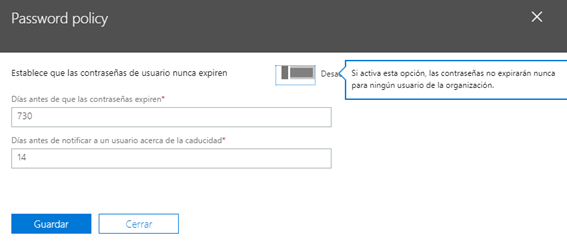

Tras deshabilitarla, podemos definir las opciones de caducidad de la contraseña:

Pondremos los parámetros deseados y aceptamos.

Detalle de la política de contraseñas aplicada

Con respecto al nombre de usuario

Cada cuenta de usuario que necesita iniciar sesión en Azure AD debe tener un valor de atributo de nombre principal de usuario (UPN) único asociado a esa cuenta. A continuación, se describen las directivas que se aplican tanto a cuentas de usuario de Active Directory locales (sincronizadas con la nube) como a cuentas de usuario solo en la nube:

Caracteres permitidos:

- A – Z

- a – z

- 0 – 9

- ‘ . – _ ! # ^ ~

Caracteres no permitidos:

- Cualquier carácter «@» que no separa el nombre de usuario del dominio.

- No puede contener un carácter de punto «.» inmediatamente antes del símbolo «@».

Con respecto a la contraseña

Caracteres permitidos:

- A – Z

- a – z

- 0 – 9

- @ # $ % ^ & * – _ ! + = [ ] { } | \ : ‘ , . ? / ` ~ » ( ) ;

- espacio en blanco

Caracteres no permitidos:

- Caracteres Unicode.

Restricciones de contraseña:

- Un mínimo de 8 caracteres y un máximo de 256 caracteres.

-

Requiere al menos tres de los cuatro requisitos siguientes:

- Caracteres en minúsculas.

- Caracteres en mayúsculas.

- Números (0-9).

- Símbolos (vea las anteriores restricciones de contraseña).

Duración de la expiración de la contraseña (vigencia máxima de la contraseña):

- Valor predeterminado: 90 días.

- El valor se puede configurar con el cmdlet Set-MsolPasswordPolicydel módulo Active Directory para Windows PowerShell, como veremos más adelante.

Notificación de expiración de contraseña (cuando se notifica a los usuarios):

- Valor predeterminado: 14 días (antes de que expire la contraseña).

- El valor se puede configurar con el cmdlet Set-MsolPasswordPolicy.

Historial de cambios de contraseña:

- La última contraseña no puede usarse de nuevo cuando el usuario cambia una contraseña.

Historial de restablecimientos de contraseña:

- La última contraseña puede usarse de nuevo cuando el usuario restablece una contraseña olvidada.

Bloqueo de cuenta:

- Después de 10 intentos de inicio de sesión incorrectos con una contraseña incorrecta, el usuario se bloquea durante un minuto. Más intentos de inicio de sesión incorrectos bloquean el usuario durante mayor cantidad de tiempo. El bloqueo inteligente realiza un seguimiento de los últimos tres códigos hash de contraseña incorrecta para evitar que aumente el contador de bloqueo con la misma contraseña. Si alguien escribe la misma contraseña incorrecta varias veces, este comportamiento no hará que la cuenta se bloquee.

Establecer directivas de expiración de contraseñas en Azure AD con PowerShell

No es el objetivo de este artículo explicar qué es PowerShell ni como poder trabajar con él. Si necesitamos avanzar en este punto y no tenemos la experiencia básica con este entorno, debemos realizar prácticas previas en un entorno de pruebas.

Comprobación de la directiva de expiración de una contraseña

Antes de empezar, indicar que el tenant no es en producción, es uno de los que usamos para realizar estos artículos, por ello no ocultamos ningún dato, no tiene ningún valor para un hipotético atacante, y con eso mejoramos la visión y lectura de este artículo

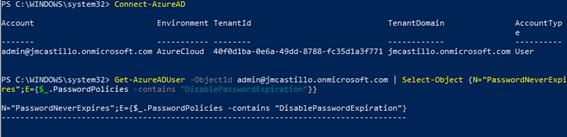

Como hemos comentado antes lo primero que debemos hacer es conectarnos a Windows PowerShell con sus credenciales de administrador usuarios o de administrador global.

Para ver si la contraseña de un único usuario está establecida para que no expire nunca, ejecute el cmdlet:

Get-AzureADUser -ObjectId <user ID> | Select-Object {N=»PasswordNeverExpires»;E={$_.PasswordPolicies -contains «DisablePasswordExpiration»}}

En user id cambiamos el texto por el UPN (user principal name) de la cuenta a comprobar

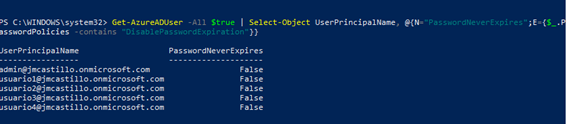

Para ver la configuración La contraseña nunca expira de todos los usuarios, ejecute el siguiente cmdlet:

Get-AzureADUser -All $true | Select-Object UserPrincipalName, @{N=»PasswordNeverExpires»;E={$_.PasswordPolicies -contains «DisablePasswordExpiration»}}

Nos indica que todos los usuarios de este tenant tienen la política de que las contraseñas nunca expiren en false, por lo que a estos usuarios les caducará

Configuración de una contraseña para que caduque

Conéctese a Windows PowerShell con sus credenciales de administrador usuarios o de administrador de la compañía.

Ejecute uno de los siguientes comandos:

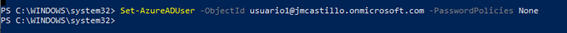

Para establecer la contraseña de un usuario para que expire, ejecute el cmdlet siguiente con el UPN o el identificador de usuario del usuario:

Set-AzureADUser -ObjectId <user ID> -PasswordPolicies None

En user id cambiamos el texto por el UPN (user principal name) de la cuenta

Para establecer las contraseñas de todos los usuarios de la organización de modo que expiren, use el siguiente cmdlet:

Get-AzureADUser -All $true | Set-AzureADUser -PasswordPolicies None

Configure una contraseña para que no caduque nunca

Conéctese a Windows PowerShell con sus credenciales de administrador usuarios o de administrador de la compañía.

Ejecute uno de los siguientes comandos:

Para establecer la contraseña de un usuario para que no expire nunca, ejecute el cmdlet siguiente con el UPN o el identificador de usuario del usuario:

Set-AzureADUser -ObjectId <user ID> -PasswordPolicies DisablePasswordExpiration

En user id cambiamos el texto por el UPN (user principal name) de la cuenta

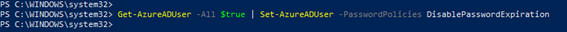

Para configurar las contraseñas de todos los usuarios de una organización para que nunca expiren, ejecute el siguiente cmdlet:

Get-AzureADUser -All $true | Set-AzureADUser -PasswordPolicies DisablePasswordExpiration

Actualmente no se pueden modificar todos los parámetros de la política indicados en la tabla anterior. Si deseamos tener un mayor control sobre este tema, podemos sincronizar nuestro dominio Active Directory con Azure AD y así poder aprovechar la potencia de la política de ADDS. Este apartado lo veremos en otro artículo próximamente.

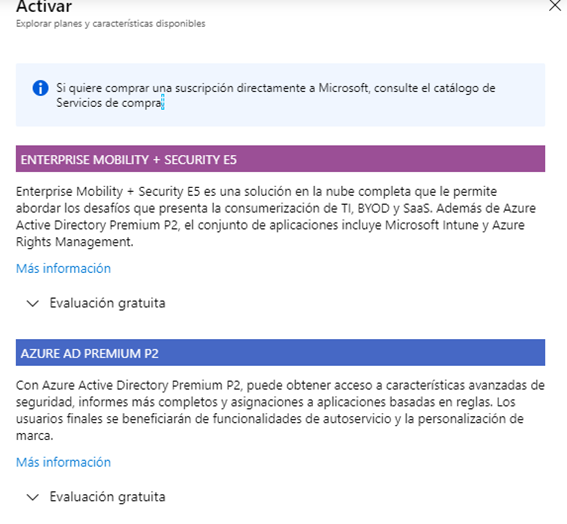

Autoservicio de contraseña

El autoservicio de contraseña permite que los usuarios puedan cambiar sus contraseñas sin necesidad de un administrador. Esta opción puede ahorrar tiempos de administración al ser autónomo el usuario en caso de pérdida u olvido de la contraseña. Esta característica solo está disponible en Azure AD premium, por lo que tiene un coste adicional.

Hay que seguir estos pasos para activar el restablecimiento de contraseña de autoservicio para todos los usuarios de su empresa.

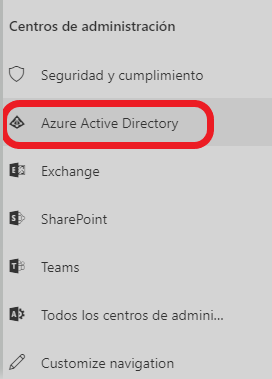

En el centro de administración, vaya al apartado Azure AD:

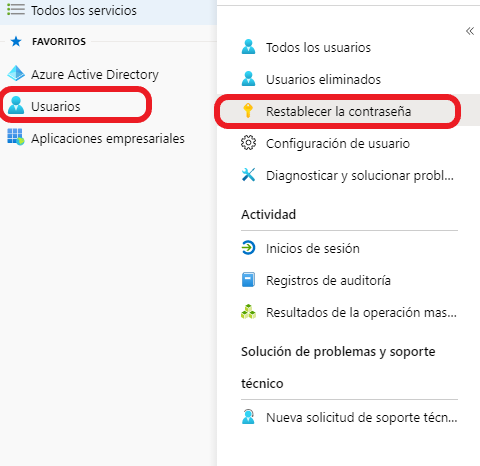

Dentro de Azure AD en el apartado usuarios hacemos clic en la parte de reestablecer contraseña:

Nos informa que necesitamos uno de estos dos elementos, que son de pago:

Si tenemos alguno de esos 2 productos, solo nos aparecerá esta ventana y la opción de activar o desactivar para todos o para un grupo en concreto:

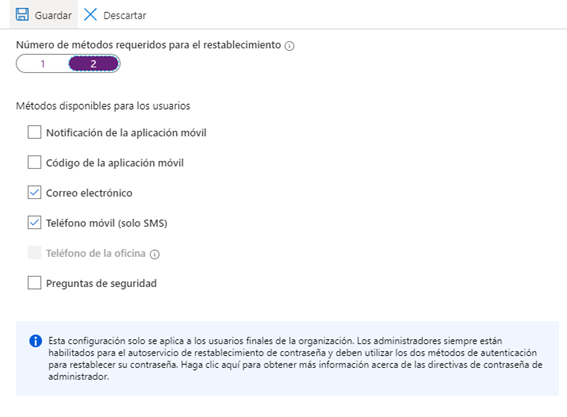

Si lo habilitamos, a los usuarios afectados les aparecerá una ventana al iniciar sesión para que completen la información necesaria con sus datos específicos y pueden ser:

- Teléfono del trabajo: Solo el administrador puede establecer esta opción.

- Teléfono de autenticación: Establezca esta opción en otro número de teléfono al que tenga acceso. Un ejemplo es un teléfono móvil que pueda recibir un mensaje de texto o una llamada.

- Correo electrónico de autenticación: Establezca esta opción en una dirección de correo electrónico alternativa a la que pueda tener acceso sin usar la contraseña que quiere restablecer.

- Preguntas de seguridad: El administrador ha aprobado esta lista de preguntas para que las responda. No puede usar la misma pregunta o respuesta más de una vez

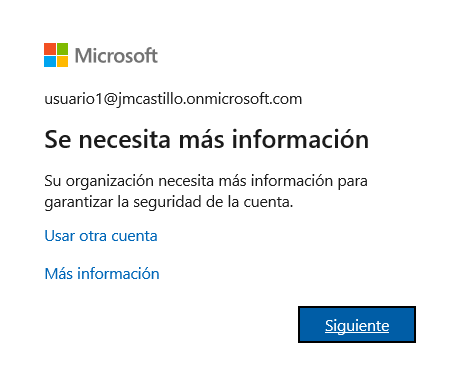

Desde ese momento y hasta que el usuario no complete la información le va a aparecer la siguiente ventana para que la complete:

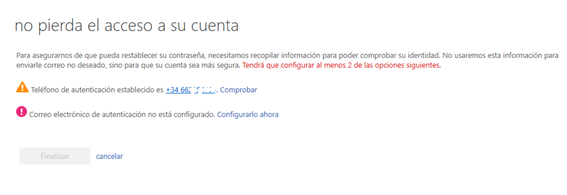

Y tras pinchar en siguiente tendrá que completar el siguiente recuadro. Este recuadro puede variar en función de los datos que hayamos pedido que agregue en la configuración anterior.

En este caso deberá comprobar el número de móvil mediante un mensaje de texto y agregar un mail alternativo, en el que recibirá un enlace de confirmación, que tendrá que pinchar.

Author: José Manuel Castillo

José Manuel Castillo García es Micorsoft Certified Solutions Asociate (MCSA) en varias tecnologías de Microsoft: Office 365, Windows cliente (7,8, y 10) y en Hyper-V/System Center Configuration Manager. Entusiasmado con Office 365, principalmente en el área de configuración y mantenimiento del entono. Mi especialidad es la configuración de las distintas herramientas, configuraciones optimas, mejoras, seguimientos, seguridad, actualidad. Trabajo en Visasur Sistemas como Project Manager de Office 365. Otros aspectos que realizo es la formación a usuarios y administradores de Office 365. Asistente regular a las jornadas SharePoint Saturday de Madrid y Barcelona.

Como puedo pedir otra contraseña. No puedo acceder. Me dicen que mande un email al administrador peor nose donde tengo que dirigirme